Két éve a „Wild Neutron” elnevezésű hackercsoport (Iripbot és Morpho néven is emlegetik őket) több ismert nagyvállalatot támadott meg, köztük az Apple-t, a Facebookot, a Twittert és a Microsoftot. Az eset nagy port kavart, aztán egy évig nem lehetett hallani róluk. 2013 végén és 2014 elején, majd 2015-ben a támadások folytatódtak. A csoport egy lopott, érvényes kódú hitelesítési tanúsítványt használt, és egy ismeretlen Flash Player-hibát kihasználó kód segítségével fertőzi meg a vállalatokat és a magánfelhasználókat, s bizalmas üzleti adatokat lop el tőlük.

Újra aktívak

A Kaspersky Lab friss bejegyzésben számol be arról, hogy kutatói be tudták azonosítani a Wild Neutron célpontjait 11 országban, többek között Franciaországban, Oroszországban, Svájcban, Németországban, Ausztriában, Palesztinában, Szlovéniában, Kazahsztánban, az Egyesült Arab Emírségekben, Algériában és az Egyesült Államokban. Ügyvédi irodák, Bitcoinnal kapcsolatos vállalatok, beruházásokkal kapcsolatos szervezetek, IT cégek, egészségügyi intézmények, ingatlanforgalmazással foglalkozó vállalatok, fúziókkal és felvásárlásokkal foglalkozó nagyvállalatok csoportjai, továbbá egyéni felhasználók tartoznak közéjük.

A támadások célpontjai azt sugallják, hogy nem egy állam által szponzorált szereplőről van szó. Azonban a nulladik napi sérülékenységek kihasználása, a többplatformos malware-ek alkalmazása, valamint más technikai megoldások miatt a kutatók úgy vélik, hogy ez egy igen erős, gazdasági előnyök megszerzése érdekében tevékenykedő kémszervezet.

A támadás

A közelmúltbeli támadások kezdeti fertőzési módszere egyelőre nem ismert, bár egyértelműnek tűnik, hogy egy ismeretlen Flash Player exploit csomagot használtak feltört weboldalakon keresztül. A kihasználó csomag egy malware-telepítőt (droppert) helyez el az áldozatok számítógépén.

A Kaspersky Lab kutatói által megfigyelt támadásoknál a dropper legális hitelesítési tanúsítvánnyal volt aláírva. A tanúsítványok használata lehetővé teszi a rosszindulatú programok számára, hogy elkerüljék a védelmi megoldások általi felfedezést. Úgy tűnik, hogy a Wild Neutron által használt tanúsítványt – amelyet természetesen azóta visszavontak – egy népszerű szórakoztató elektronikai cégtől lopták. Miután bejutott a rendszerbe, a dropper telepíti a fő backdoor programot.

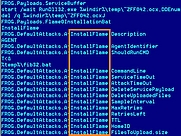

Funkcionális szempontból a fő backdoor nem sokban különbözik más, távoli elérést lehetővé tévő (RAT) programtól. Ami lényeges eltérés, az a támadók törekvése, hogy elrejtsék a parancs- és vezérlő- (C&C) szerverük címét, valamint a backdoor azon képessége, hogy képes helyreállítani magát egy C&C szerver lekapcsolása után. A parancs- és vezérlőszerver fontos része a rosszindulatú infrastruktúrának, központi bázisául szolgál a fertőzött gépeken található malware-nek. A malware-be épített speciális funkciók révén a támadók képesek megvédeni az infrastruktúrát a C&C szerverek leállítása esetén.

Rejtélyes eredet

A támadók eredete továbbra is rejtély. Egyes kódmintáknál a titkosított konfiguráció tartalmazza a „La revedere” („viszlát” – románul) kifejezést. A Kaspersky Lab kutatói ezen kívül még egy másik nem angol szóra is bukkantak, ez a „Успешно” , ami oroszul annyit jelent, hogy „sikeresen”.

„A Wild Neutron egy képzett és nagyon sokoldalú csoport. 2011 óta aktívak, a nulladik napi sérülékenységeket használják ki a Windows és az OS X alatt futó egyedi fejlesztésű rosszindulatú programokkal és eszközökkel. Bár a múltban néhány igen neves vállalatot támadtak meg világszerte, ennek ellenére sikerült megőrizni viszonylagos ismeretlenségüket szilárd működési biztonságuk révén. A csoport nagy informatikai cégeket célzott meg, spyware fejlesztőket (FlexiSPY), dzsihádista fórumokat (az „Ansar Al-Mujahideen English Forumot”) és Bitcoin cégeket, ami rugalmas, mégis szokatlan gondolkodásmódra és érdekekre utal” – közölte Costin Raiu, a Kaspersky Lab globális kutató és elemző csapatának (GReAT) igazgatója.